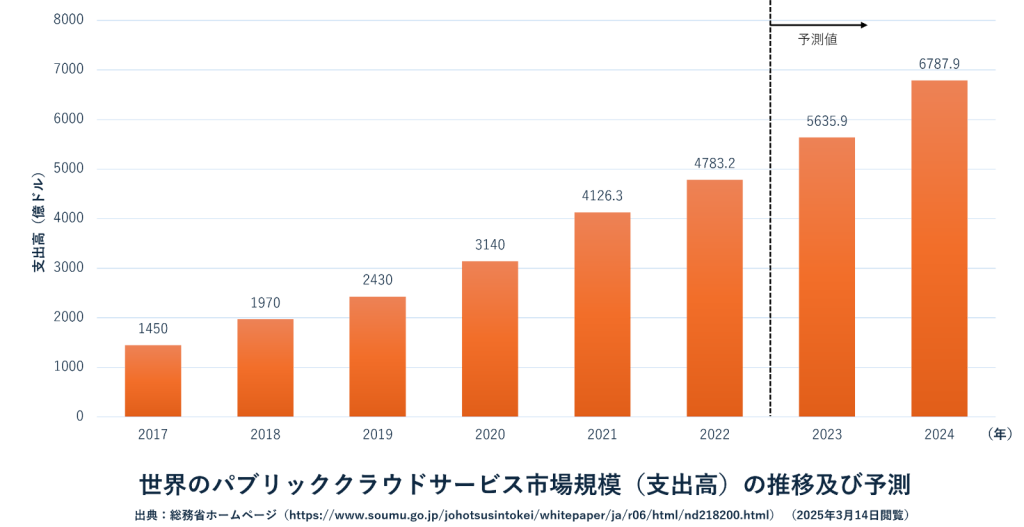

AWS (Amazon Web Services)などのクラウドサービスを導入する企業は年々増加しています。総務省の「令和6年版 情報通信白書の概要」によれば、世界のクラウドサービス市場規模は、今後も増加していくと予想されています。

2024年のCrowdStrike社のレポートによれば、クラウド環境への侵入は2022年から2023年にかけて75%増加しています。クラウド特有の機能を悪用した攻撃は110%増加しており、クラウド特有の機能を悪用した攻撃のうち84%はeCrimeと呼ばれるサイバー犯罪者によるものと考えられています。

参照元:CROWDSTRIKE 2025 GLOBAL THREAT REPORT(CrowdStrike Holdings, Inc.)

こういったクラウドサービスが普及するのに伴って増えていくサイバー攻撃に不安を感じている方もいるのではないでしょうか? そこで、AWSを例にクラウドのセキュリティ対策についてご紹介いたします。本記事を読んで、みなさまも一度、AWSの設定を見直してみてはいかがでしょうか?

クラウドを脅かす重大な脅威

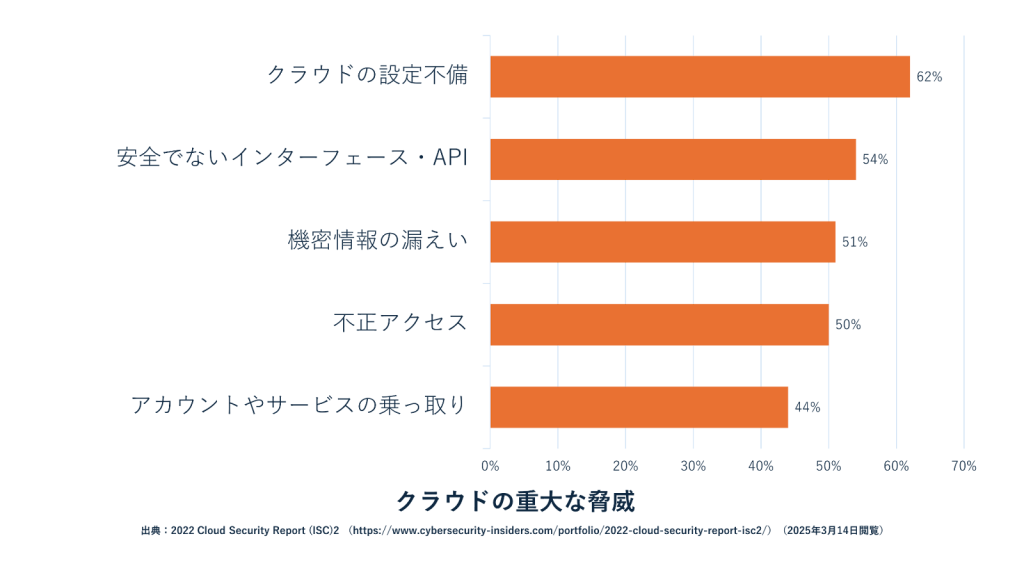

世界最大級のITセキュリティ非営利団体であるISC2によると、クラウドのセキュリティの中で最も重大な脅威として、「クラウドの設定不備」が挙げられています。

クラウドサービスには様々な便利機能をすぐに利用できる一方で、設定が多岐にわたるため、不備によって情報資産が脅威にさらされる可能性があります。総務省の「クラウドの設定ミス対策ガイドブック」では、クラウドの設定不備のリスクとして、以下のようなものが挙げられています。

【クラウドの設定不備のリスク】

- 情報漏えい

- ファイル破壊

クラウドに設定不備があった場合、悪意を持った攻撃だけでなく、意図せず一般の人に個人情報や機密情報が公開される場合もあります。また、ファイルへのアクセス権限の設定にミスがあると、ファイルが破壊(削除、改ざん)される可能性があります。このような情報漏えいやファイル破壊などの事故が起きると、企業の経営にも大きな影響が出る場合があります。企業の信用の失墜や被害者への損害賠償など損失が発生し、設定不備から経営問題にまで発展する可能性があることを理解しておく必要があるでしょう。

2023年度にもクラウドの設定不備による事故が発生しています。その中の一例を紹介します。

【クラウドの設定不備による事故の事例】

- セミナーのオンライン受講システムで、受講者が、過去に他のコースを受講した人の名前、メールアドレス、受講履歴などの個人情報が閲覧できる状態になっていた。

- ある利用者がオンデマンド放送にアクセスしてログインしたときに、同時にログインしている別の人がいた場合、その人の個人データの一部が編集可能だった。

- 子会社のクラウド環境の誤設定で、顧客情報が外部からアクセス可能な状態だった。

今回は、最も重大な脅威であり、クラウドサービス特有とも考えられる「クラウドの設定不備」に注目し、適切なクラウドの設定方法の一つをご紹介いたします。

AWSの適切なセキュリティ設定

AWSなどの一部のサービスには、適切なセキュリティ設定を行うためのガイドラインであるCISベンチマークが存在します。

CISベンチマークとは、米国のCIS (Center for Internet Security)によって発表されたITシステム、ソフトウェア、ネットワーク、およびクラウド・インフラストラクチャーを安全に構成するためのガイドラインであり、製品やサービスごとに作成されています。

例えば、AWSにおいては以下のようなCISベンチマークが存在しています。

【AWSに関連するCISベンチマークの一例】

- CIS AWS Foundations Benchmark

- CIS Amazon Linux 2 Benchmark

- CIS Amazon Elastic Kubernetes Service (EKS) Benchmark

- AWS End User Compute Benchmark

参照元:CIS Benchmarks とは何ですか?(Amazon Web Services, Inc.)

また、CISベンチマークには、システムに設定すべき推奨項目と、それぞれの推奨項目に対して以下のような内容が記載されています。

【CISベンチマークの記載内容】

- タイトル

- アセスメント状況 (推奨項目が自動化可能か、手作業が必要か)

- プロファイル (実用性に与える影響のレベル)

- 説明(推奨項目の詳細情報)

- 根拠(推奨項目としている理由)

- 影響(セキュリティ、機能性、運用上の影響)

- 監査手順(推奨項目どおり設定されているか確認する方法)

- 修復手順(推奨項目どおり設定する方法)

- デフォルト値(推奨項目の設定のデフォルト値)

- 推奨項目に関する参考文献

- CIS Controls(組織内で最低限行うべきサイバー攻撃対策を提示したガイドライン)との対応

参照元:CIS Amazon Web Services Benchmarks(Amazon Web Services, Inc.)

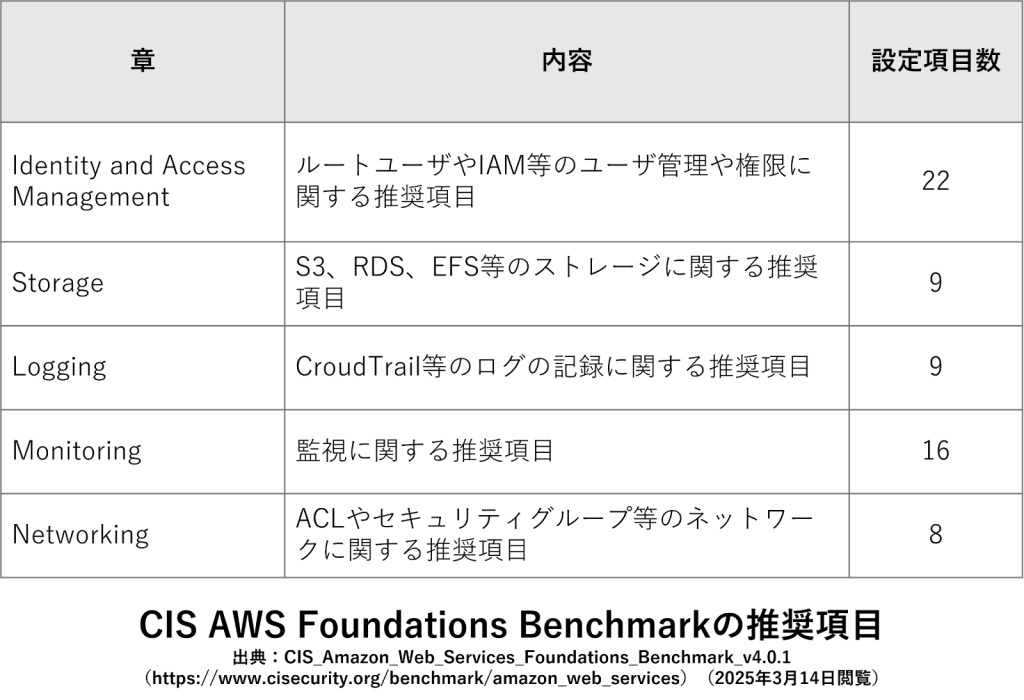

次に、CISベンチマークにはどのような推奨項目が存在するか、AWSの基本的なセキュリティ基準となっているCIS AWS Foundations Benchmarkを例に内容を紹介します。

CIS AWS Foundations Benchmarkに記載されている推奨項目は以下の通りです。

CIS AWS Foundations BenchmarkではAWSの基本的なサービスについて、合計64個の推奨項目が存在します。これらの項目を見直したり、Amazon LinuxやKubernetes等を使用している場合は使用サービスのCISベンチマークを確認することで、システムのセキュリティをより高められます。しかし、CISベンチマークの項目数が多く、確認が大変と感じた方も少なくないのではないでしょうか?そこで、効率的・または効果的なCISベンチマークの確認方法を次に解説していきます。

AWS Security Hubやクラウド診断で設定情報を調査する

CISベンチマーク確認ツール (AWS Security Hub)

多数のCISベンチマークを確認する方法として、確認ツールを使用することが挙げられます。 AWSであると、AWS Security HubというサービスでCISベンチマークを効率的に確認可能です。

AWS Security Hubは、43項目のCIS AWS Foundations Benchmark、及び32項目のPayment Card Industry Data Security Standard (PCI DSS)要件をサポートしています。AWS Security Hub が有効になると、AWSリソースのセキュリティ設定がCISベンチマーク等から逸脱していないかを自動で検出し、可視化できます。ただし、AWS Security Hubで全てのCIS AWS Foundations Benchmark項目をサポートしているわけではない点に注意が必要です。

参照元:AWS Security Hub(Amazon Web Services, Inc.)

クラウド診断

もう一つ、CISベンチマークを確認する方法として、クラウド診断を依頼することが挙げられます。当社のクラウド診断を例にご紹介させていただきます。

当社のクラウド診断では、CISベンチマーク基準のチェックに加え、クラウドセキュリティに特化したツールを用いた網羅的なチェックの他、クラウドセキュリティの専門家によるマニュアル診断が可能です。また、様々なクラウドサービスの利用形態(IaaS, PaaS, FaaS, CaaS)に合わせてより効果的にセキュリティの確認を行えます。

参照元:クラウド診断サービス

これらのサービスを利用することで、より効率的で効果的なCISベンチマークを確認できます。クラウドの設定不備を解消し、より安全にクラウドサービスを利用しましょう。

まとめ

「AWSの設定情報を見直そう!セキュリティ対策をご紹介」と題しましてご説明してまいりました。

本記事ではクラウドサービスの最も重大な脅威である「クラウドの設定不備」への対策の一つとして、CISベンチマークを活用した対策方法を解説しました。

CISベンチマークには多くの項目が存在するため、以下のようなサービスを活用してより効率的で効果的な確認を行うことを推奨いたします。

【CISベンチマーク基準のチェック方法】

- CISベンチマーク確認ツール (AWS Security Hub)

- クラウド診断

クラウドの設定不備を解消し、より安全にクラウドサービスを利用しましょう。

当サイトではWebサイト、モバイル、IoTが抱える脆弱性によるリスクへの対策を検討している方や、サイバー攻撃の脅威から守るWAFに興味がある方へ、ダウンロード資料をご用意しております。ぜひ資料をダウンロードいただき、ご活用ください。