「DX推進」「DX投資」などのデジタル技術の活用による事業の変革・継続的な成長が浸透しつつある昨今、様々なIT関連サービスの有効性を訴求する情報を目にする機会が増えてきました。近代的なビジネスにおいては、ITサービス活用無しに事業を継続的に成長させることは困難です。ITサービスのメリットを最大限活用するとともに、安全なサービスを継続的に供給できる体制の運用が重要と言えます。そこで本記事では、事業の継続的成長に資する脆弱性対策や対応方法を解説いたします。

サイバーセキュリティ・脆弱性対策 企業の現状は?

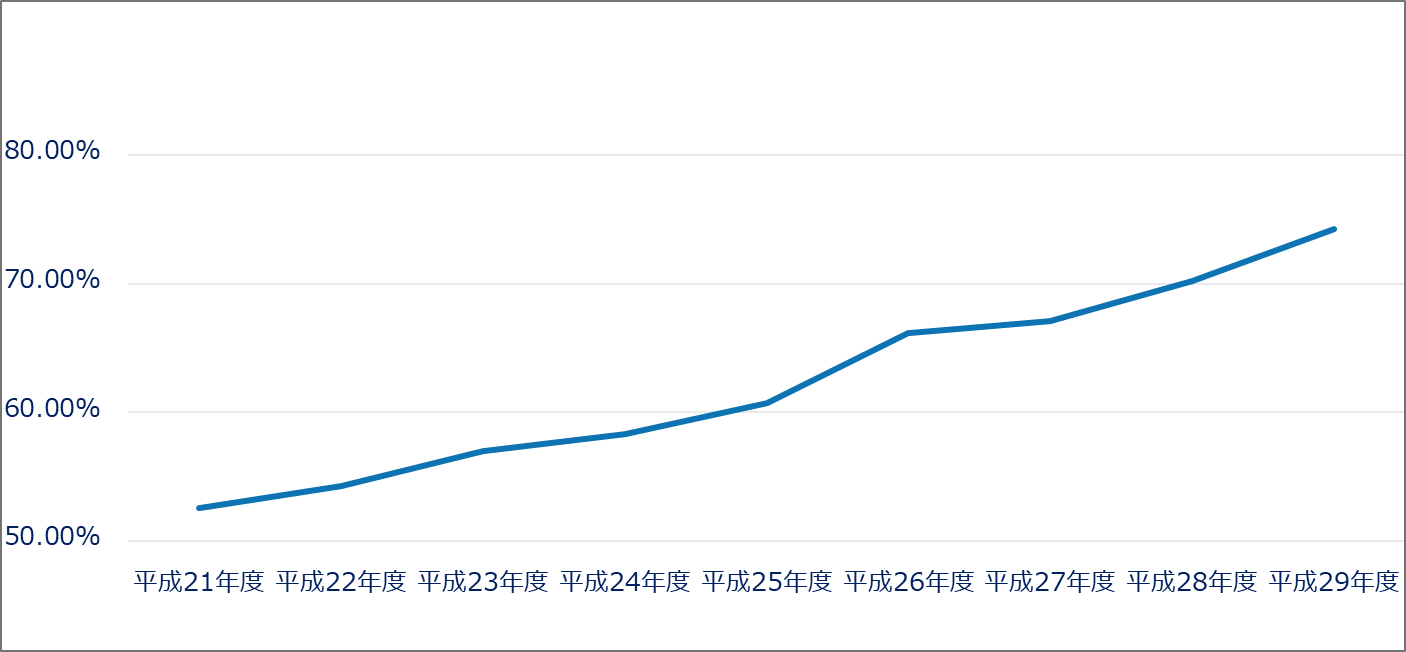

「企業のサイバーセキュリティ対策に関する調査報告書」(内閣サイバーセキュリティセンター)によると、有価証券報告書に「事業等のリスク」としてサイバーセキュリティに関する記載をしている企業の割合はおよそ75%を占めています。このことからもIT活用に係るリスク管理を、事業の継続的成長における重要な課題であると認識している経営者が多いことがうかがえます。

有価証券報告書にサイバーセキュリティに関する記載を行っている企業の割合の推移

https://www.nisc.go.jp/inquiry/pdf/kigyoutaisaku_gaiyou_h30.pdf

出所:「企業のサイバーセキュリティ対策に関する調査報告書」(内閣サイバーセキュリティセンター)より抜粋

例えば、海外に拠点を設ける場合はカントリーリスクの管理が必要になり、社用車の導入においては盗難や交通事故等のリスク管理が必要になります。同様に、ITサービスを事業に有効活用する場面においても、事業の阻害要因となるリスクを適切に管理する体制を運用することが望まれます。

ITサービスのリスク管理においては、「情報」という無形資産の管理が重要な要素となるため、まずは、リスクを可視化(リスクの識別)するというプロセスが重要になってきます。

情報セキュリティリスクに係る情報を収集すると、様々な対策製品・サービスが見つかります。しかし、これらの「リスク対策」は、あくまでも識別されたリスクへの対応として、適切な製品・サービスを選定して導入することが望まれます。識別されたリスクに対して有用性が高い対策を導入することで、対策製品・サービスの費用対効果の向上が望めます。

では次に、リスク管理における「リスクの識別」の重要性、「リスクの識別」で実施する内容の具体例を記載していきたいと思います。

リスク管理における「リスクの識別」プロセスの重要性

事業活動におけるリスク管理とは、事業の継続的な成長を阻害する要因となるリスク(不確定要素)を可視化し、リスクの顕在化によるネガティブな影響をコントロールすることになります。

リスク管理の国際標準であるISO31000においては「リスク」は「目的に対する不確かさの影響」と定義されており、会社法においては「目的の達成を阻害する要因」とされています。

ISO31000における定義がより広義であり、ポジティブな不確かさ(好機)までが包含されています。

一般的に事業のリスク管理について論じる場合は、会社法で定義されている「ネガティブな不確かさ(脅威)のコントロール」を指すことが多く、本記事においても脅威のコントロールに焦点を当てたいと思います。

事業リスクのひとつである情報セキュリティリスク管理における「リスクの識別」は、情報の機密性・完全性・可用性を侵害するおそれがある脅威(情報漏洩・改ざん・システム停止など)を洗い出し、それらの脅威に対してどの程度脆弱であるかを可視化するプロセスになります。

脅威の洗い出しにおいては、一例として、マトリクス図などを用いたリスクアセスメントの実施があげられます。例えば以下のような観点で、文書の閲覧や、関係者へのヒアリング、専門家の知見を活用して具体的な脅威を洗い出します。

- 不特定の第三者による故意の情報セキュリティ侵害(サイバー攻撃など)

- 内部関係者による故意の情報セキュリティ侵害(情報持ち出しなどの不正行為など)

- 内部関係者による過失の情報セキュリティ侵害(情報の紛失・誤送信など)

今回は、上記例のうちリスク侵害の行為者に対するコントロールが最も困難な「不特定の第三者による故意の情報セキュリティ侵害(サイバー攻撃など)」についてご紹介いたします。脅威の洗い出し、脆弱性の評価、識別されたリスクへの対策を検討するプロセスを例示します。

脅威の洗い出し・脆弱性の評価・識別されたリスクへの対応・対策の導入の具体例

サイバー攻撃のうち、不特定多数によるアクセスの機会が多いWebアプリケーションシステムは、情報セキュリティ事件・事項の事例が多いと言えます。、リスクや対策をイメージしやすいため、今回はWebアプリケーションシステムにおけるリスクの識別・対応の具体例を挙げてみます。

脅威の洗い出し(例)

- システムに登録されたユーザの個人情報が漏洩する/改ざんされる

。 - システムに登録された前製品(サービス)の情報が改ざんされる

- システムに登録された発表前製品(サービス)の情報が漏洩する

。 - Webサイトが改ざんされ不正なサイトに誘導される

。 - システムのリソースを大量消費させ、システムの応答速度が遅延する、タイムアウトする

。

など

脆弱性の評価(例)

- 権限管理機能に問題があり、UIから操作できない機能を操作することができる(本来許可されない情報の閲覧や編集ができる)

- SQLインジェクションにより、システムに登録された全ユーザの情報を取得できる

- クロスサイトスクリプティングにより、ログイン中ユーザのセッションが乗っ取られ、当該ユーザの情報漏洩する

- 暗号化されない通信が許可され、通信内容を盗聴される

- 不正なプログラムを強制的にダウンロード・実行させて外部の不正サイトに情報送信することができる

など

識別されたリスクへの対応(対策の導入)

- 発見された脆弱性への対応(プログラムの修正、OS/ミドルウェアの更新など)

- 発見された脆弱性の悪用を検知・遮断する製品・サービスの導入(WAF・IPSなど)

- 脆弱性情報の収集・ソフトウェアアップデート体制の運用

- 開発者へのセキュア開発プログラミングの教育

- セキュアな開発体制の運用(DevSecOpsなど)

など

前述の例のとおり、脅威の洗い出しについては、ビジネスへの影響の観点である程度列挙できる内容が多いと思います。

しかし、脆弱性の評価については、ITおよびサイバーセキュリティに関する知見が必要となる内容が多く含まれています。そのことから、外部の専門事業者によるリスクアセスメントや脆弱性診断サービス、ペネトレーションテストなどを積極的に活用している組織も多く見受けられます。

今回の例においては、サイバーセキュリティに係るリスク管理強化を検討する場合、脅威の洗い出しと脆弱性の評価が、対策の有用性向上に重要であることを読み取って頂けるかと思います。

例えば、OS/ミドルウェアのバージョン管理が脆弱であるにも関わらず、自社開発のWebアプリケーションを保護するためにWAFを導入しても、有用性が高い導入効果を期待できません。 対策の領域が不適正であったり、対策の内容に過不足が生じたりするおそれがあります。

まとめ

ここまで、情報セキュリティリスク管理におけるリスクの識別の重要性についてきましたが、最後に本記事の内容を箇条書きにしてまとめておきます。

事業の継続的成長に資する脆弱性対策 リスクの識別と対応方法

- 情報セキュリティ管理とは事業の継続的成長の阻害要因となる情報セキュリティリスクを管理すること

- 情報セキュリティリスク管理においては、リスクを識別したうえで、識別されたリスクに対して有用性の高い対策を導入することが重要

- リスクの識別プロセスでは、脅威を洗い出し、脅威に対する脆弱性を評価する

皆様の情報セキュリティ管理強化に活用頂ける内容があれば幸いです。

当サイトではWebサイト、モバイル、IoTへの脆弱性のリスクを考えている方や、サイバー攻撃の脅威から守るWAFやセキュリティ診断に興味がある方へ、ダウンロード資料をご用意しております。ぜひ資料をダウンロードいただき、ご活用ください。