私たちが日々の業務や日常生活の中で使用する情報システムは、1つのシステムの中でも多数のソフトウェアが稼働しています。サイバー攻撃からこのようなシステムを守るには、稼働しているそれぞれのソフトウェアの脆弱性情報を集め、安全に保たなければなりません。手厚いサポートを受けられる保守契約を締結できれば良いですが、全てのソフトウェアでそのような契約を締結することは難しいでしょう。また、オープンソースソフトウェア(OSS)を利用している環境の場合は、能動的に自ら情報を収集する必要があります。そこで今回は効果的な脆弱性情報の収集方法と、収集した情報の活用方法について解説していきます。

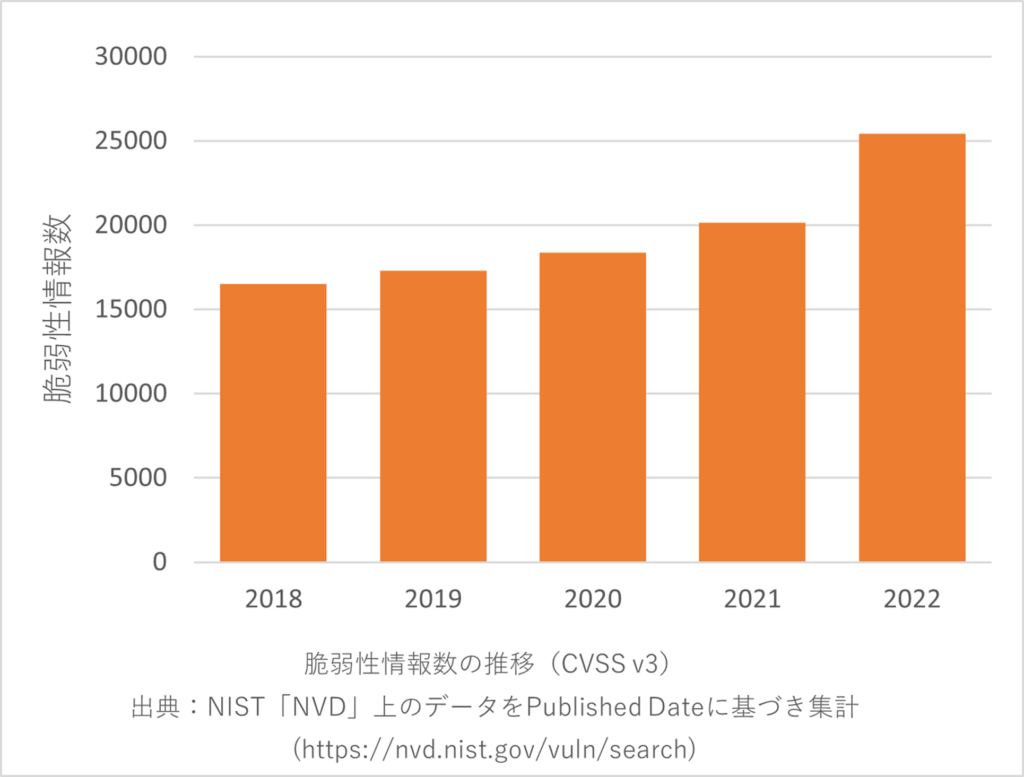

増え続ける脆弱性情報

サイバー攻撃が進化する中、セキュリティ対策を行うための脆弱性情報も増え続けています。

アメリカ国立標準技術研究所(NIST)によって公開された脆弱性情報数の推移を以下に示します。

アメリカ国立標準技術研究所(NIST)によって公開された脆弱性情報数を集計した結果、公開された脆弱性情報の数が2018年から2022年で約54%増えている上、5年連続で増加傾向にあることがわかりました。

サイバー攻撃に対抗するため、システム内で稼働しているソフトウェアのメーカや開発元から脆弱性情報を集めているシステム担当者の方も少なくないでしょう。

しかし、1つ1つのメーカや開発元から脆弱性情報を集めるのは手間と時間がかかります。さらに、脆弱性情報は年々急速に増え続けているため、このような方法では発見が遅れてしまったり、見落としてしまったりすることが増えるのではないでしょうか?何かよい脆弱性情報の収集方法はないのでしょうか?

そこでいくつかの収集方法をご紹介いたします。以下に示す方法で素早く、網羅的に脆弱性情報を収集していきましょう。

脆弱性情報をどこから収集するの?データベースを活用しよう

それでは、脆弱性情報を収集する方法をご紹介します。脆弱性情報を収集するには、脆弱性情報データベースを活用しましょう。

脆弱性情報データベースとは、メーカや開発元に関わらず、統一的に脆弱性情報を管理し、一般に公開する仕組みです。脆弱性情報データベースは非営利団体によって運営されており、利害関係によって偏向することのない情報が得られます。代表的な脆弱性情報データベースは以下の通りです。

【代表的な脆弱性情報データベース】

- JVN(Japan Vulnerability Notes)

日本国内で使用されているソフトウェアの脆弱性情報を、適時、手に入れられます。

一般社団法人JPCERT コーディネーションセンターと独立行政法人情報処理推進機構(IPA)が共同で運営する脆弱性情報データベースです。

参照元URL https://jvn.jp/

- JVN iPedia

JVNや後述のNVD等を一次情報として蓄積した、幅広い脆弱性情報を手に入れるのに適している脆弱性情報データベースです。

参照元URL https://jvndb.jvn.jp/

- NVD(National Vulnerability Database)

世界全体の脆弱性情報を適時、手に入れられます。米国国立標準技術研究所(NIST)が運営する脆弱性情報データベースです。JVNやJVN iPediaとは異なり、英語で表記されています。

参照元URL https://nvd.nist.gov/

例として、JVNのトップページを以下に示します。

このように、最新の脆弱性情報が並んでおり、それぞれの項目をクリックすると、脆弱性の詳細情報を見ることが可能です。

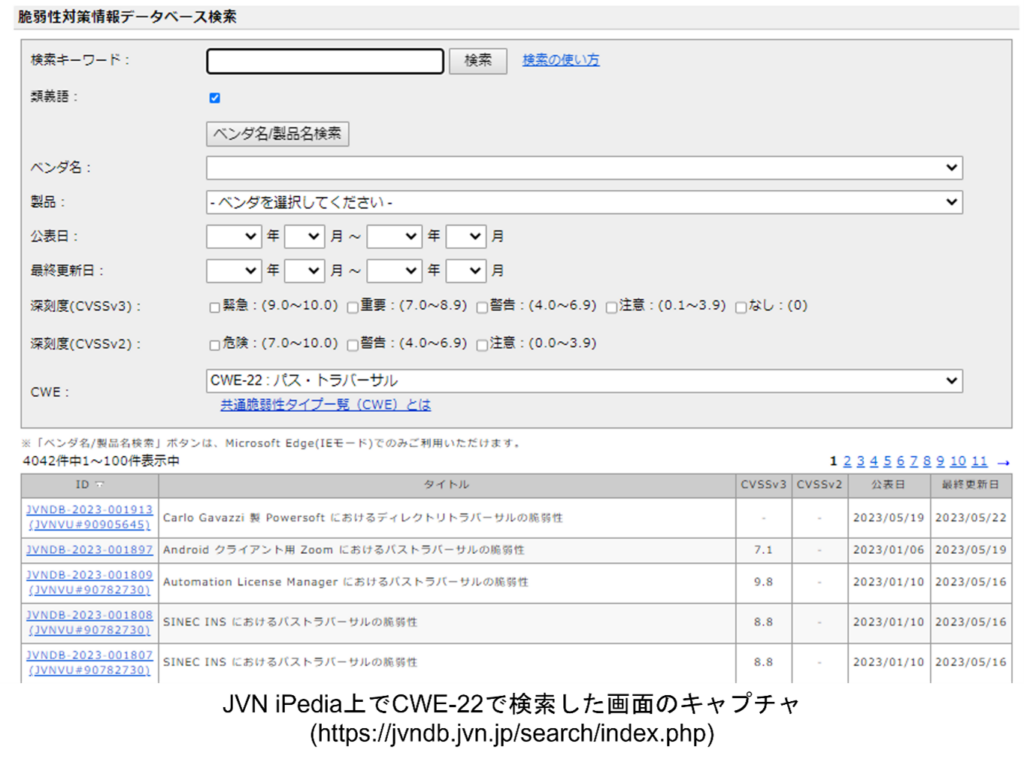

JVN iPediaやNVDでは以下のように様々な条件で検索をかけることも可能です。

JVNからは最新の情報を適時に手に入れられ、JVN iPediaからは幅広い情報を得られます。NVDでは表記が英語ではあるものの、最新の情報と幅広い情報を得られます。メーカや開発元からの一次情報と併せ、まずは使いやすいと感じた脆弱性情報データベースを利用してみてはいかがでしょうか?

また、上記の脆弱性情報データベースはRSS等で更新情報の配信も行っています。これらを活用するとより早く情報を得られます。

では、脆弱性情報データベースから収集した脆弱性情報をどのようにセキュリティ対策に繋げたらよいでしょうか?収集した脆弱性情報の活用方法の一例を紹介します。

脆弱性情報の詳細を確認しよう

セキュリティ対策を行うため、収集した脆弱性情報から、以下のような情報を読み取ると良いでしょう。

セキュリティ対策に必要な情報

- 影響を受けるシステム(ソフトウェアとバージョン)

対策の必要があるかどうか判断するため - 想定される影響

対策の優先度を判断するため - 対策方法

対策を実施するため

また、これらの情報を集めるために注目すべき項目を3つ紹介します。以下の3つの項目は各脆弱性情報データベースに多くの場合記載されている項目であるため、これらを基に情報を集めることで、偏りのない、より正確な情報を得られます。

脆弱性情報の注目すべき項目

- CVSS(脆弱性の深刻度)

共通脆弱性評価システムCVSS(Common Vulnerability Scoring System)とは、脆弱性の深刻度の評価手法です。深刻度は0~10.0の数値で表され、値が大きいほど深刻な脆弱性となります。

参照元URL https://jvndb.jvn.jp/nav/jvndbhelp.html#jvndb3 - CWE(脆弱性の種類)

共通脆弱性タイプ一覧CWE(Common Weakness Enumeration)とは、脆弱性の種類を識別するための識別子を系統立てて整理したリストです。

参照元URL https://www.ipa.go.jp/security/vuln/scap/cwe.html - CVE(一つ一つの脆弱性を識別するための識別子)

共通脆弱性識別子CVE(Common Vulnerabilities and Exposures)とは、発見された脆弱性に対して、非営利団体のMITRE社が割り当てている識別子です。

参照元URL https://www.ipa.go.jp/security/vuln/scap/cve.html

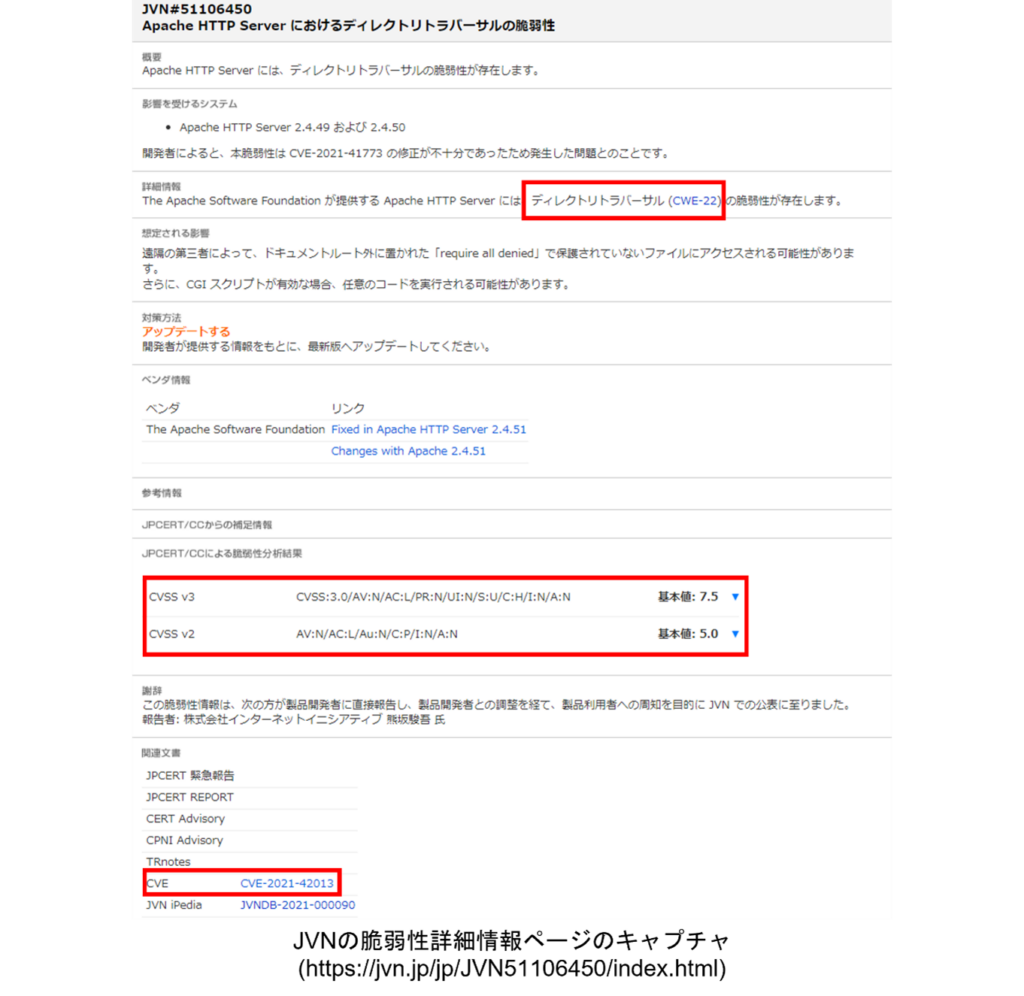

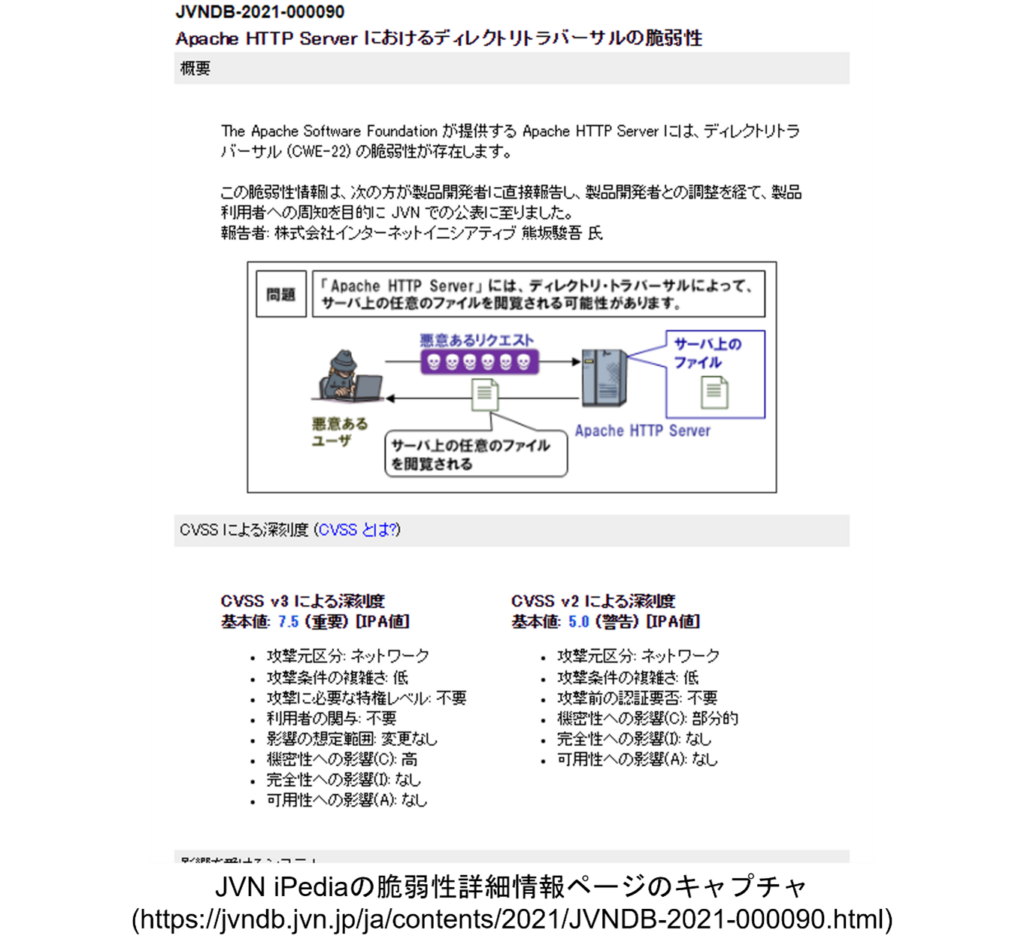

例として、JVNの脆弱性詳細情報ページを以下に示します。

脆弱性情報データベースに「影響を受けるシステム」「想定される影響」「対策方法」のような項目が存在する場合は参考にしましょう。これらの記載は脆弱性情報データベース毎に異なる可能性があるため、CVSS、CWE、CWSにも注目します。

上の例では、CVSS v3の値は7.5、CVSS v2の値は5.0であり、深刻度の大きい脆弱性であるとわかります。CVSS v3とv2の違いや、値の目安については以下をご覧ください。

参照元URL https://jvndb.jvn.jp/nav/jvndbhelp.html#jvndb3

想定される影響をCVSSから定量的に読み取りましょう。

また、脆弱性の種類はCWE-22(ディレクトリトラバーサル)であるとわかります。想定される影響や対策方法について、CWEを利用して同じ種類の脆弱性の他の事例を調査すると良いでしょう。

さらに、CVEはCVE2021-42013であるとわかります。CVEで検索をかけることで、この脆弱性について他のサイト上でどのように記載されているか調査することができます。影響を受けるシステムや対策方法について、他のサイトの記載を調査すると良いでしょう。より詳細な情報を得たり、古い情報のまま更新されていない事項などに気づいたりできます。

脆弱性情報データベースには多くの場合CVSS, CWE, CVEの項目が記載されています。他のサイトや他の脆弱性と比較し、より正確な情報を得たい場合に活用しましょう。

まとめ

「脆弱性情報の収集方法をまとめて紹介 脆弱性情報データベースを活用しよう 」と題して、ご紹介してまいりました。本記事では増え続ける脆弱性情報を効果的に収集する方法と、収集した情報の活用例を中心に解説しました。

脆弱性情報を収集するには、脆弱性情報データベースを活用しましょう。

【代表的な脆弱性情報データベース】

- JVN

- JVN iPedia

- NVD

また、セキュリティ対策を行うために、各データベースの脆弱性詳細情報ページから、以下のような情報を集めましょう。

【セキュリティ対策に必要な情報】

- 影響を受けるシステム

- 想定される影響

- 対策方法

これらの情報を正確に集めるために、以下の3つの項目に注目し、必要に応じて複数のサイト、複数の脆弱性について調査を行いましょう。

【脆弱性情報の注目すべき項目】

- CVSS

- CWE

- CVE

当サイトではWebサイト、モバイル、IoTへの脆弱性のリスクを考えている方や、サイバー攻撃の脅威から守るWAFやセキュリティ診断に興味がある方へ、ダウンロード資料をご用意しております。ぜひ資料をダウンロードいただき、ご活用ください。